视频·专题

派拓网络日前宣布,韵达集团(以下简称韵达)已采用Palo Alto Networks(派拓网络)下一代防火墙建立企业安全屏障,保护网络与终端安全。

2月21日,2022数字中国创新大赛第三届“虎符网络安全赛道”正式开启线上报名。作为全国首个基于Wintel+PK双系统的国家级网络安全赛事,本届虎符网络安全大赛将以“筑牢数据安全保障防线”为核心主题,完整考验选手在实战层面针对Wintel+PK双系统的技术水

“零”信任就是“无”信任,作为代表着“缺乏”的概念,零信任可谓是无处不在了。试水零信任项目的公司遭遇了各种挑战,却忽视了零信任方法原本的目标。零信任方法旨在以持续自适应的显式信任替换掉广泛存在于用户、设备、网络、应用和数据间的隐式信任,有效提升业务各环节的置信

由于数字业务依赖IAM赋能的数字信任,安全和身份管理成为企业业务生态系统的重要基础。Gartner副总裁分析师Mary Ruddy表示,安全和风险管理领导者有必要设计更灵活的IAM基础设施,IAM团队有必要与其他职能部门合作,以满足企业不断变化的需求。

如今的图像处理技术,不仅能够将一张高度像素化(也就是打了马赛克)的图像复原,甚至能从中提取文本。本周,安全公司Bishop Fox 的首席研究员丹·佩特洛(Dan Petro)表示,他已从像素化的文本图像中清楚地恢复了其中的字母信息。

挖矿木马是通过各种手段将挖矿程序植入受害者的计算机中,在用户不知情的情况下,利用受害者计算机的运算力进行挖矿,从而获取非法收益。目前有多个威胁组织(例如H2Miner)传播挖矿木马,致使用户系统资源被恶意占用和消耗、硬件寿命被缩短,严重影响用户生产生活,阻碍社

勒索病毒作为目前最具有破坏力的恶意软件之一,在2021年达到爆发高峰,据深信服云端监测,全网勒索攻击总次数高达2234万+,影响面从企业业务到关键基础设施,从业务数据安全到国家安全与社会稳定。同时,随着Apache Log4j2漏洞等全球网络安全事件频频出圈

一直以来,关于网络安全存在这样一个理念,互联网受制于体系、架构以及各种复杂环境因素的影响,存在太多的不安全因素,是一个不可信的环境,为此各种不同用户极尽全力营造一个封闭的专用或私有“内网”,逻辑方式的虚拟专网 VPN、实体方式的物理隔离内网。

随着网络安全挑战的不断增长,企业需要不断应用新的安全工具和服务来应对安全威胁。一个关键的考量因素是,如何将这些产品(许多情况下由不同的供应商提供)的安全能力整合起来,实现整体化的安全运营与防护,以支持安全部门统一连贯的安全战略。

近日,公安部第三研究所网络安全法律研究中心与三六零法务中心共同发布《全球网络安全政策法律发展年度报告(2021)》(以下简称《报告》)。

近日,奇安信可信浏览器正式获得了由国家密码管理局商用密码检测中心颁发的《商用密码产品认证证书》,成为国内首家获得密码二级产品认证的浏览器产品。

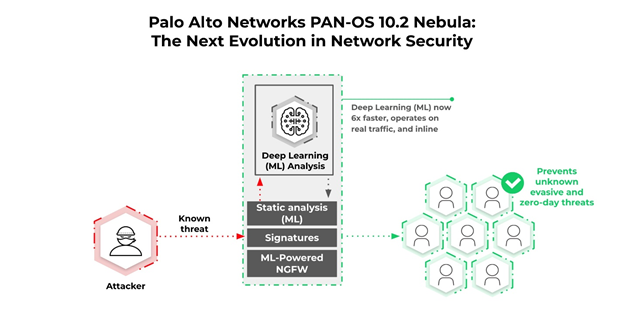

派拓网络今日宣布推出行业领先的 PAN-OS 软件的最新升级版Nebula,以帮助锁定并阻止隐蔽性零日攻击,让企业免受瘫痪风险。日前,派拓网络在Gartner网络防火墙魔力象限评选中第十次荣膺“领导者”称号。

近日,苹果、特斯拉供应商台达电子发布声明称,其受到一起勒索软件攻击。据悉,台达电子1500 台服务器和12000台计算机已被攻击者加密,受影响设备占比约20.8%,攻击者要求支付赎金15000万美元。

大多数组织采取可能称之为积极的网络安全方法,一旦发生攻击,随时准备做某些动作。或者,采取被动方法,在攻击完成后采取行动。主动的网络安全策略是在任何攻击发生之前采取行动;这是一种良好的网络安全准备状态。

当前,中小企业由于没有专业能力来管理和运营一套有效的安全体系,越来越多地求助托管安全服务(MSS)提供商以保护其业务系统安全。然而对于MSSP(Managed Security Service Provider,安全托管服务提供商)来说,搭建一套有效且易于管理

网络安全格局一直是动态的。过去一年漏洞和攻击媒介格外突出,它们将推动行业趋势并直接影响2022年的全球安全预期。以下是预测未来一年应该保持警惕的一些关键领域。

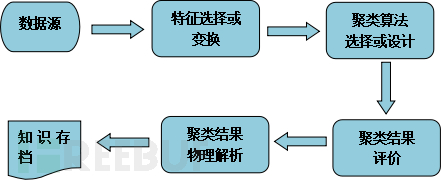

后门攻击是AI安全领域目前非常火热的研究方向,其涉及的攻击面很广,在外包阶段,攻击者可以控制模型训练过程植入后门,在协作学习阶段,攻击者可以控制部分参与方提交恶意数据实现攻击,甚至在模型训练完成后,对于训练好的模型也能植入后门模块,或者在将其部署于平台后也可以

一个大型企业的安全框架构造,从全栈来看,从客户端到我们的服务端,必然会经过如下的路径,客户端->运营商网络->cdn/waf->运营商网络->生产网/数据->办公网->内部员工,一个正常的环是这样的,按照如今的攻击方向来看,我们在每一个环细致分析会出现什么样的

- AI与量子风暴来袭:卡巴斯基警示下一代网络安全防御体系亟需重构

- AI攻防“倍速”激战,Check Point以“AI对抗AI”重构安全防线

- 五星认可!瑞数信息入选IDC中国WAAP厂商技术能力评估报告

- 思科发布业内最具扩展性与效能的51.2T路由系统 为分布式AI工作负载树立新标杆

- 体系化破局:亚信安全AI XDR如何重塑下一代网络安全范式

- 绿盟科技提出大模型安全“一三五”防御新理念 构建评估-防护-响应全周期防御体系

- 大模型安全治理进入深水区, 绿盟科技以“三道防线”构建AI原生防护体系

- 大模型安全:从单点防御到构建免疫生态,背后是从治标到治本的跃迁

- 企业数据库险遭百亿损失,瑞数DDR全周期防护破解“暗雷”阴影

- F5收购CalypsoAI,助力大型企业构建先进AI防护体系